이어서 문제를 풀어보도록 하자.

16. List all search keywords using web browsers (Timestamp, URL, keyword...)

- 웹 브라우저를 사용하여 모든 검색 키워드를 나열하라. (타임스탬프, URL, 키워드...)

> WEFA 프로그램으로 분석을 진행하면 된다.

하지만 현재 어떤 이유에서인지 수집 후 분석을 진행하면 프로그램이 종료가 된다. (이유를 아시거나 다른 방법을 아시는 분은 알려주시면 감사하겠습니다!)

17. List all user keywords at the search bar in Windows Explorer. (Timestamp, Keyword)

- 윈도우 탐색기의 검색 표시줄에 모든 사용자 키워드를 나열하라. (타임스탬프, 키워드)

> 사용자의 프로필 정보가 담겨있는 NTUSER.DAT 파일들을 이용하여 분석하자.

각 사용자들의 NTUSER.DAT을 추출하여 레지스트리 분석을 진행한다.

분석은 REGA 프로그램으로 진행했다. Registry Explorer로 하면 더 자세하게 탐색했을 수도 있을 것 같다.

18. What application was used for e-mail communication?

- 이메일 통신에 사용된 응용 프로그램은 무엇인가?

> HKLM\SOFTWARE\Clients\Mail 로 가면 사용된 응용 프로그램을 확인할 수 있다.

따라서 Microsoft Outlook 프로그램을 사용하는 것으로 알 수 있다. REGA에서 응용프로그램 사용 로그에서도 확인할 수 있었다.

19. Where is the e-mail file located?

- 이메일 파일은 어디에 위치한가?

> Microsoft Outlook을 사용하였으므로 다음 경로에 위치한다.

20. What was the e-mail account used by the suspect?

- 용의자가 사용한 이메일 계정은 무엇인가?

> ost 파일에서 용의자의 이메일 계정을 확인할 수 있다.

21. List all e-mails of the suspect. If possible, identify deleted e-mails. (You can identify the following items: Timestamp, From, To, Subject, Body, and Attachment) [Hint: just examine the OST file only.]

- 용의자의 이메일을 모두 나열하라. 가능한 경우 삭제된 이메일을 찾아라. (당신은 다음 항목들을 찾을 수 있다: 타임스탬프, 보낸 사람, 받는 사람, 제목, 본문 및 첨부 파일) [힌트: OST 파일만 검사.]

> OST Viewer 프로그램을 이용하여 삭제된 이메일에서 다음과 같은 정보를 얻을 수 있다.

두가지의 구글 드라이브 링크가 있는데 아쉽게도 현재는 파일이 없다고 나온다...

22. List external storage devices attached to PC.

- PC에 연결된 외부 저장 장치를 나열하라.

> 레지스트리 분석을 이용하여 외부 저장 장치를 조사하자.

HKLM\SYSTEM\ControlSet001\Enum\USB~ 는 모든 외부 장치에 대한 기록이 들어있다는 것이고, HKLM\SYSTEM\ControlSet001\Enum\USBSTOR~ 는 모든 외부 저장 장치에 대한 기록이 있다.

따라서 USBSTOR 에서 USB 저장장치의 Device 이름, 시리얼 넘버, 연결시간을 확인할 수 있다.

하지만 이러한 연결시간은 보안정책에 의해 다를 수도 있으므로 정확하지가 않다. 바뀌지 않는 연결시간 값이 있는데 HKLM\SYSTEM\ControlSet001\Control\DeviceClasses~ 의 값들은 바뀌지가 않으므로 이 시간 값들은 부팅 후 최초 연결 시각이다.

이러한 값들은 GUID로 구성되어 있는 것을 확인할 수 있으며, 저장 장치를 사용했거나 연결했음을 입증하기 위해서는 각 사용자들의 GUID를 통해서 입증할 수 있다.

일단 계정에서 공통된 것은 c9a1c044~ 는 같은 것으로 보아 같은 두개는 볼륨 C와 D 드라이브로 유추해볼 수가 있다.

따라서 informant 유저가 추가로 2개의 저장 장치를 연결했음을 알 수 있다.

HKLM\SYSTEM\MountedDevices 에서 값을 조사해보자.

GUID의 시그니처와 드라이브의 시그니쳐가 동일한 것을 묶어보았다. (위의 그림에서 E 드라이브의 시그니처와 a2f2048e~ GUID의 시그니처가 같음)

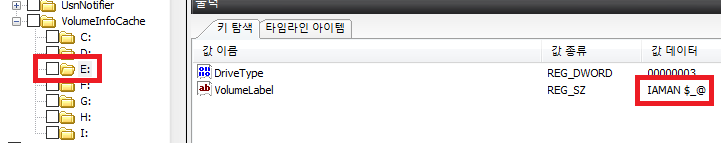

확실한 것은 informant는 E 드라이브를 사용한 것이 분명하므로 E 드라이브를 조사해보자.

HKLM\SOFTWARE\Microsoft\Windows Search\VolumeInfoCache\E: 를 확인해보면 볼륨 이름을 확인해볼 수 있다.

23. Identify all traces related to 'renaming' of files in Windows Desktop. (It should be considered only during a date range between 2015-03-23 and 2015-03-24.) [Hint: the parent directories of renamed files were deleted and their MFT entries were also overwritten. Therefore, you may not be able to find their full paths.]

- 윈도우 바탕 화면에서 파일의 '이름 바꾸기'와 관련된 모든 흔적들을 찾아라. (2015-03-23과 2015-03-24 사이의 날짜 범위 동안만 고려해야 한다.) [힌트: 이름이 바뀐 파일의 상위 디렉토리가 삭제되고 해당 MFT 항목도 덮어쓰므로 전체 경로를 찾지 못할 수도 있다.]

> Shellbags 분석과 파일시스템 로그 분석을 같이 진행해보았다. (Shellbags 분석은 더 공부해야겠다.)

NTFS log Tracker 프로그램을 이용하여 분석을 진행한다. $LogFile, $UsnJrnl:$J, $MFT 파일들을 추출하여 분석을 진행한다.

그 후 SQLite Expert 프로그램으로 데이터베이스 분석을 하였다.

쿼리는 https://holywaterkim.tistory.com/46?category=811084 사이트를 참고하였고 결과는 다음과 같다.

위와 같이 해당 시간 사이에 변경된 파일이 있음을 확인할 수 있었다.

24. What is the IP address of company's shared network drive?

- 회사의 공유 네트워크 드라이브의 주소는 무엇인가?

> 네트워크 드라이브 연결 정보를 알기 위해서 Map Network Drive MRU 레지스트리 정보를 확인해보자.

HKU\informant\Software\Microsoft\Windows\CurrentVersion\Explore\Map Network Drive MRU 경로를 살펴보면 다음과 같이 레지스트리 값을 확인할 수 있다.

따라서 네트워크 IP 주소는 10.11.11.128 이다.

25. List all directories that were traversed in 'RM#2'.

- 'RM#2'에서 지나간 모든 디렉토리를 나열하라.

> 사용자가 로컬, 네트워크 및 이동식 저장장치에서 접근한 폴더 정보를 Shellbags 레지스트리에 기록하므로 사용자 레지스트리 파일 NTUSER.DAT과 UsrClass.dat을 이용하여 분석해보자.

일단 ShellBagsExplorer를 실행시켜서 레지스트리 파일을 불러오도록 하자.

옵션에서 time zone setting을 확인하는 것을 항상 염두해두자.

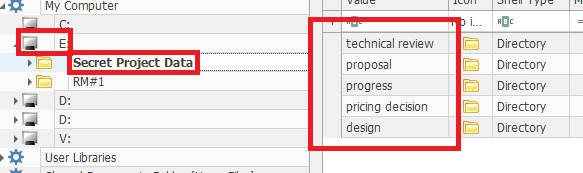

컴퓨터에 볼륨이 여러개 있는 것을 볼 수 있는데 informant 사용자는 E 드라이브를 사용했으므로 E 드라이브를 조사하자.

따라서 RM#1 폴더를 제외한 Secret Project Data 하위 폴더가 접근한 모든 디렉토리이다.

26. List all files that were opened in 'RM#2'.

- 'RM#2'에서 열린 모든 파일을 나열하라.

> 파일은 design 폴더안의 있는 두개 파일이다.

27. List all directories that were traversed in the company's network drive.

- 회사의 네트워크 드라이브에서 이동한 모든 디렉토리를 나열하라.

> 27번과 28번 문제 역시 디렉토리와 파일의 탐색 흔적을 찾으려면 Shellbags 레지스트리 분석을 진행해야한다.

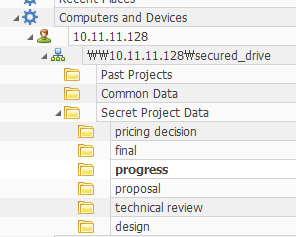

회사의 네트워크 드라이브의 IP 주소는 10.11.11.128 이었다.

여기서 Computers and Devices를 클릭하면 10.11.11.128 IP 주소를 발견할 수 있는데 이는 회사 네트워크 드라이브에서 이동한 폴더와 파일들을 조사할 수가 있다.

28. List all files that were opened in the company's network drive.

- 회사의 네트워크 드라이브에 열려 있는 모든 파일을 나열하라.

> 27번과 답이 같으므로 생략.

29. Find traces related to cloud services on PC. (Service name, log files...)

- PC에서 클라우드 서비스와 관련된 추적을 찾아라. (서비스 이름, 로그 파일...)

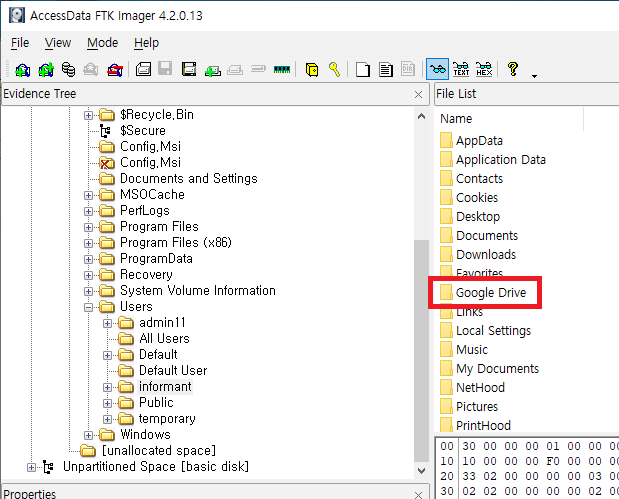

> 프로그램 설치 경로를 확인하자.

informant 사용자의 폴더에서 구글 드라이브 폴더가 확인되었다.

30. What files were deleted from Google Drive? Find the filename and modified timestamp of the file. [Hint: Find a transaction log file of Google Drive.]

- 구글 드라이브에서 삭제된 파일은 무엇인가? 파일의 파일 이름과 수정된 타임스탬프를 찾아라. [힌트: 구글 드라이브의 트랜잭션 로그 파일을 찾아라.]

> 구글 드라이브의 흔적을 조사하기 위해 로그 및 데이터베이스 파일이 있는 디렉토리를 찾아보자.

\Users\informant\AppData\Local\Google\Drive\user_default 에서 찾아볼 수 있었다.

자세한 분석을 위해서는 sync_config.db와 snapshot.db 파일 등이 필요하다. 하지만 몇몇 파일은 삭제한 흔적이 보인다.

아마도 용의자가 흔적을 삭제한 것 같다.

(참고 : http://forensic-proof.com/archives/5065)

해설을 참고하여 sync_log.log를 추출하여 분석을 진행해보았다.

어설프지만 다음과 같이 삭제된 파일의 흔적을 찾을 수 있었다.

이렇게 모두 30번까지 블로그에 풀이를 해보았다. 나머지 60번까지도 모두 풀어보았지만 아직까지도 시스템을 이해하며 포렌식을 하는데에는 많은 어려움이 있는 것 같다.

해설과 답지를 참고하며 문제를 이해하면 포렌식을 공부하는데에 많은 도움이 될 것 같고 좋은 문제이니 익혀두자.

해설 : https://c0msherl0ck.github.io/cfreds/

답지 : https://cfreds-archive.nist.gov/data_leakage_case/leakage-answers.pdf

피드백은 감사히 받겠습니다!

'Forensics > Windows' 카테고리의 다른 글

| [Windows Forensic] EventTranscript.db 분석 (0) | 2022.01.31 |

|---|---|

| [Windows forensic] 윈도우 아티팩트 분석 (0) | 2021.11.28 |

| CFReDS - Data Leakage Case 문제풀이 #01 (0) | 2021.07.30 |

| CFReDS - Data Leakage Case 개요 (0) | 2021.07.28 |