오늘은 새로 발견된 포렌식 아티팩트를 살펴볼까 한다.

아직 연구중인 분야라고 하니 간단하게 살펴보고 넘어가도록 하자.

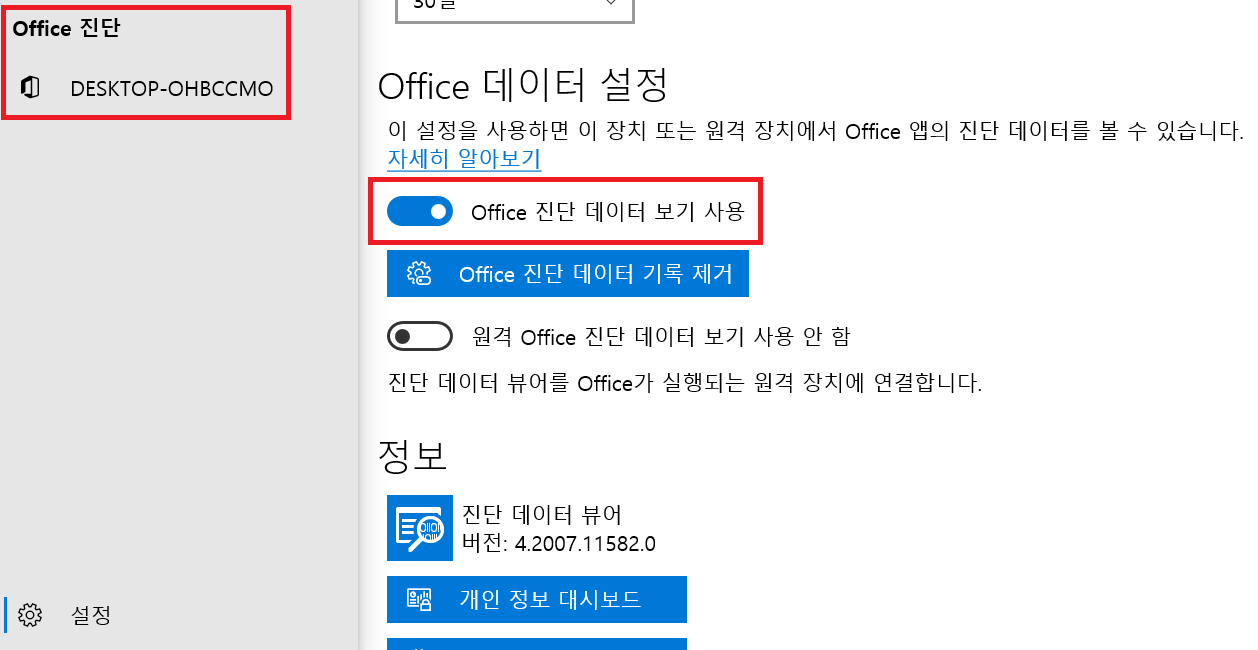

EventTranscript.db란 Windows 운영체제에서 발생하는 이벤트에 대해 많은 진단 관련 정보를 실시간으로 기록하는 것으로 보이는 SQLite 데이터베이스라고 한다. 이 데이터베이스는 기본적으로 활성화가 되어있지 않기 때문에 '진단 데이터 보기'에서 활성화를 시켜줄 수 있다. 또한 사용자가 스스로 데이터베이스의 크기와 범위를 지정할 수 있다.

위와 같이 설정 후 '진단 데이터 보기'를 활성화하면 EventTranscript.db 파일이 다음 위치에 생성되는 것도 확인해볼 수 있다.

위치 : C:\ProgramData\Microsoft\Diagnosis\EventTranscript\EventTranscript.db

그럼 이제 '진단 데이터 뷰어 열기'를 클릭하여 Diagnostic Data Viewer를 Microsoft Store에서 다운받도록 하자.

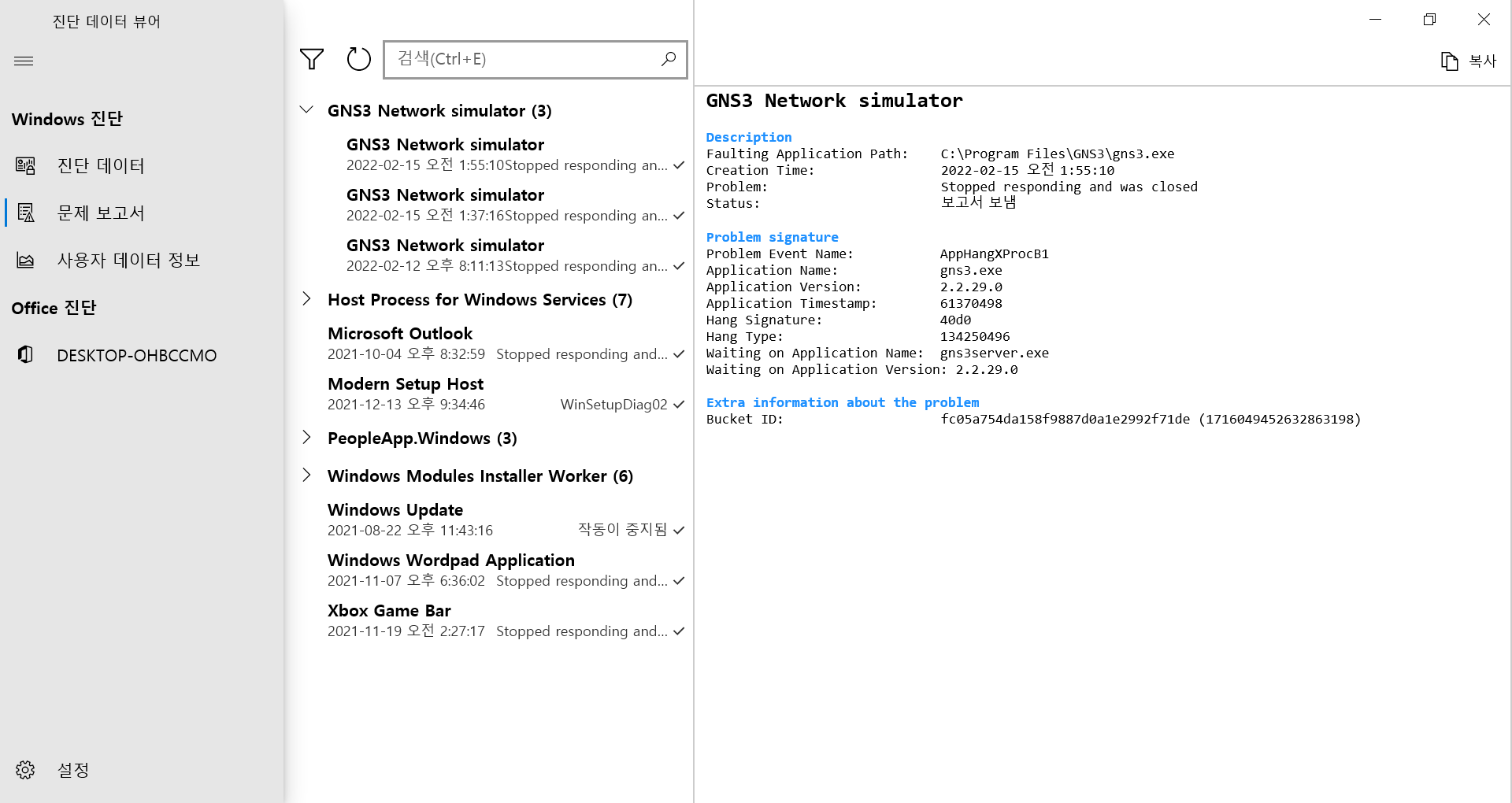

다운이 완료되고 뷰어를 열면 다음과 같은 데이터 항목들을 볼 수가 있다.

목록 구성은 '진단 데이터', '문제 보고서', '사용자 데이터 정보'가 있으며 보는 방법은 크게 어렵지 않으므로 아래 github 링크를 통해 참고해보면 좋을 것 같다.

한가지 특이 사항으로는 설정에서 'Office 진단 데이터 보기 사용'을 활성화하면 Office 진단 데이터를 볼 수 있다는데, 필자는 별다른 이벤트를 확인하지 못하였다...ㅠㅠ

진단 데이터는 이전 이벤트 기록도 살펴볼 수가 있는데, 가령 예를들자면 좀 전 Microsoft Store에서 받았던 Diagnostic Data Viewer 설치 이벤트 정보도 기록이 되었다.

또한 필자는 확인할 수 없었지만 'Win32kTraceLoggin.AppInteractivity' 검색하여 로그를 살펴보면 각 프로그램의 실행 기록이 나타난다. 해당 로그 데이터 값에서 SHA-1 해시값도 살펴볼 수가 있어 포렌식 관점에서 매우 유용하다.

(참고 : https://www.kroll.com/en/insights/publications/cyber/forensically-unpacking-eventtranscript/forensic-quick-wins-with-eventtranscript)

위의 문제 보고서는 갑작스럽게 작동하지 않는 응용 프로그램들이 기록된다. 문제 보고서는 다음 위치에 존재한다.

위치 : C:\ProgramData\Microsoft\Windows\WER

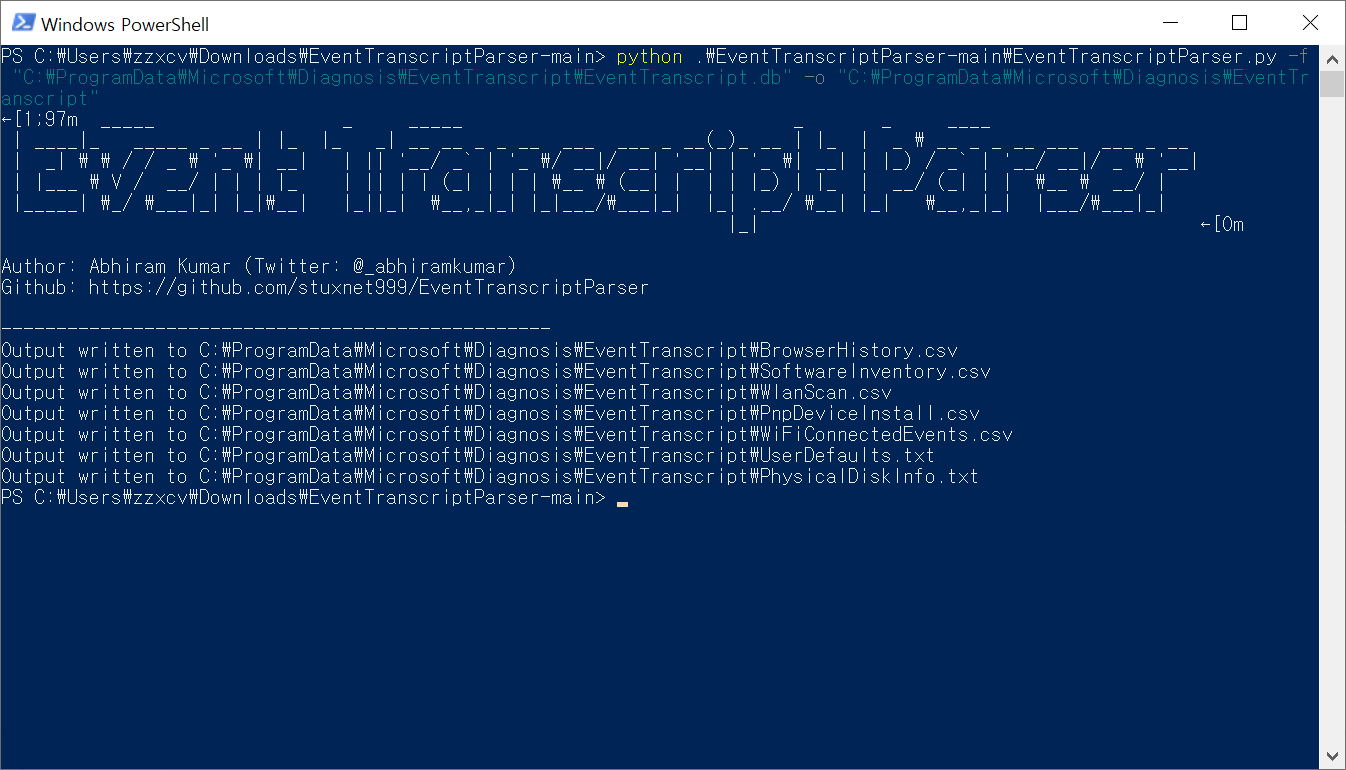

EventTranscriptParser 툴을 사용해 세부 정보를 추출할 수 있다. 사용법은 github에 나와있으므로 다음 링크를 참고하여 설치한 후 사용해보자.

(설치 링크 - https://github.com/stuxnet999/EventTranscriptParser)

명령어가 길어보이지만 형식은 다음과 같다.

python EventTranscriptParser.py -f "EventTranscript.db 파일" -o "추출 파일 생성 위치"

완료가되면 .csv파일과 .txt파일들이 해당 위치에 생성된다. (필자는 정보가 얼마 없어서 볼 수 없는 것이 아쉬웠따ㅠㅠ)

SQLECmd와 PowerShell로 EventTranscript.db 구문 분석이 가능하다고 하는데 좀 더 알아보고 기회가 되면 나중에 해봐야겠다...!

※ 참고 : https://github.com/AndrewRathbun/EventTranscript.db-Research

※ 참고 : https://youtu.be/Lhw1KsXygBU

부족함이 많은 글이니 감안하고 봐주시면 감사하겠습니다...!

피드백은 언제나 환영합니다! :)

'Forensics > Windows' 카테고리의 다른 글

| [Windows forensic] 윈도우 아티팩트 분석 (0) | 2021.11.28 |

|---|---|

| CFReDS - Data Leakage Case 문제풀이 #02 (0) | 2021.08.07 |

| CFReDS - Data Leakage Case 문제풀이 #01 (0) | 2021.07.30 |

| CFReDS - Data Leakage Case 개요 (0) | 2021.07.28 |